Recherchieren Sie in unseren FAQ zu Problemen und Fragen.

Häufig gestellte Fragen zu folgenden Themen

Allgemein (Installieren, lizenzieren…)

Nach dem Kauf von Sign Live! CC erhalten Sie einen Produktschlüssel oder eine Lizenzdatei per Mail.

Ein Tutorial mit Schritt-für-Schritt-Anweisungen zum Download der Software, Installation und zur Produktaktivierung finden Sie für Windows hier.

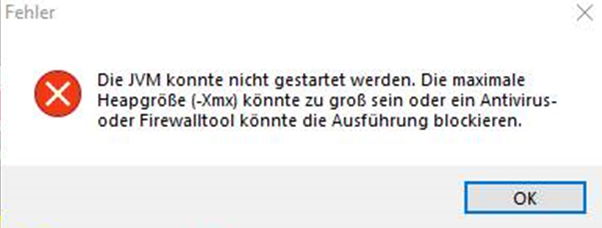

In seltenen Fällen kommt es vor, dass Sign Live! CC oder Sign Live! cloud suite bridge nach der Installation nicht starten und dass die folgende Fehlermeldung mit möglichen Fehlerursachen erscheint:

In der Praxis hat sich gezeigt, dass die in der Fehlermeldung aufgeführten Fehlerursachen oft nicht zu einer Lösung des Problems führen. Eine weitere mögliche Ursache ist, dass eine benötigte Microsoft Visual C++ Laufzeitbibliothek fehlt oder veraltet ist.

Diese Laufzeitbibliothek ist in dem Paket „Microsoft Visual C++ Redistributable“ vorhanden.

Bitte prüfen Sie in den Windows-Einstellungen unter „Apps und Features“, ob dieses Software-Paket in der aktuellen Version auf Ihrem Rechner vorhanden ist.

Es wird mindestens das Paket mit der Jahreszahl 2015-2019 oder eine neuere Version benötigt.

Sollte dieses Paket nicht, oder in einer älteren Version vorliegen, nehmen Sie bitte eine Aktualisierung vor und starten Sie anschließend die intarsys Anwendung neu.

Die aktuellen Versionen des Software-Paketes finden Sie unter:

https://aka.ms/vs/17/release/vc_redist.x64.exe (für die 64 Bit Version der Anwendung)

https://aka.ms/vs/17/release/vc_redist.x86.exe (für die 32 Bit Version der Anwendung)

Die Standardkonfiguration für das SLCC-Anwendungslog ist abgelegt unter

\classes\config\logback.xml

Für das SLCC-Anwendungslog ist der appender „FILE“ zuständig.

Anpassungen müssen also dort gemacht werden.

Um Ort/Anzahl/Größe der zu erstellenden Log-Dateien anzupassen, ändern Sie und/oder .

Hinweise dazu finden Sie unter http://logback.qos.ch/manual/appenders.html.

Um das Layout der Log-Datei anzupassen, ändern Sie das nach Ihren Bedürfnissen.

Infos zu den darin verwendeten Variablen finden Sie unter

http://logback.qos.ch/manual/layouts.html

%p / %le / %level stehen z. B. für die Levelbezeichnung.

Bei der Neuinstallation von Sign Live! CC oder bei einem Rechnerwechsel kann die Übernahme von Einstellungen einer bestehenden Installation hilfreich sein.

Die Einstellungen von Sign Live! CC sind im Profilverzeichnis der Anwendung abgelegt.

- (Windows client: C:\Users\\.SignLiveCC_.)

- (Windows server: C:\ProgramData\.SignLiveCC_.)

Folgende Unterverzeichnisse können übernommen werden:

„preferences“ (beinhaltet Einstellungen, die über „Extras > Einstellungen“ vorgenommen wurden)

„instruments“ (beinhaltet Konfigurationen von Dienstcontainern, Signaturpools, Zeitstempel, Konfigurationen für signIT gears, etc.)

„licenses“ (beinhaltet u.U. die Lizenz)

„db“ (sollte übernommen werden, wenn eigene Zertifikate in den Zertifikatsspeicher von Sign Live! CC importiert wurden)

Eine Kurzanleitung zur Migration steht als Tutorial zum Download bereit.

Variablen werden beim Start von Sign Live! CC mit Hilfe der Datei „bin\SignLiveCC.exe.vmoptions“ übergeben. Diese werden über die Option „-Dproperty = value“ definiert und ein Wert gesetzt. Als Wert ist auch die Angabe von Umgebungsvariablen möglich.

Beispiele:

-Dmy.test=test

-Dmy.profile=${USERPROFILE}

Diese Variablen können z.B. bei der Konfiguration von Sign Live! CC über ${properties.my.test} bzw. ${properties.my.profile} verwendet werden.

Weitere Hinweise zur Verwendung der vmoptions-Datei finden Sie im Users Guide von exe4j, das zur Erstellung des Sign Live! CC Launchers für Windows verwendetet wird.

Sollen mehrere Windows Dienste von Sign Live! CC parallel betrieben werden, so muss bei der Installation des Dienstes ein Name angegeben werden. Passen Sie dazu die Datei „bin/SignLiveCC_service_install.bat“ an, indem Sie nach der Option „/install“ einen Namen angeben.

Beispiel:

……./install MySLCCService

Der gleiche Name muss in den bat-Dateien zum Starten, Stoppen und Deinstallieren des Windows-Dienstes angegeben werden.

Parameter zur Verwendung im Sign Live! CC Windows Dienst werden mit Hilfe der Datei „bin/SignLiveCC_service.exe.vmoptions“ übergeben.Weitere Hinweise dazu erhalten Sie hier.

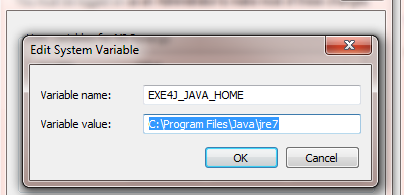

Unter Umständen macht es Sinn, an Stelle der mit Sign Live! CC ausgelieferten JVM die eigene zu verwenden.

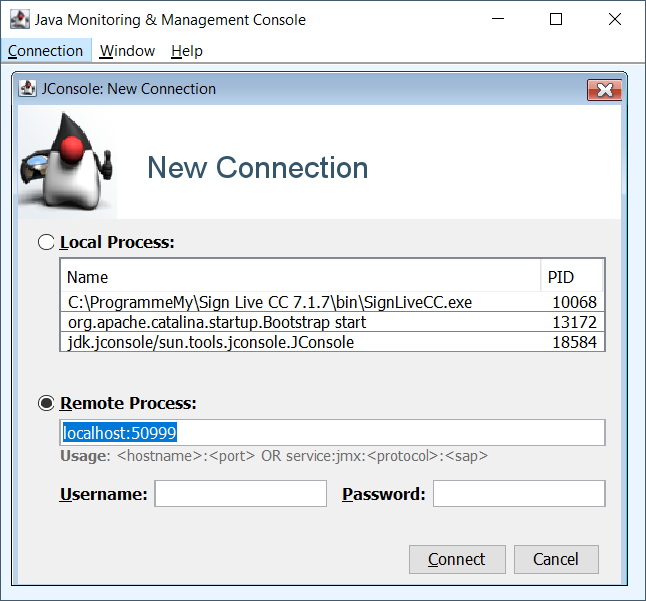

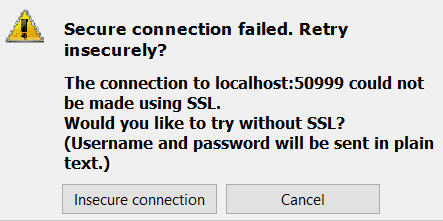

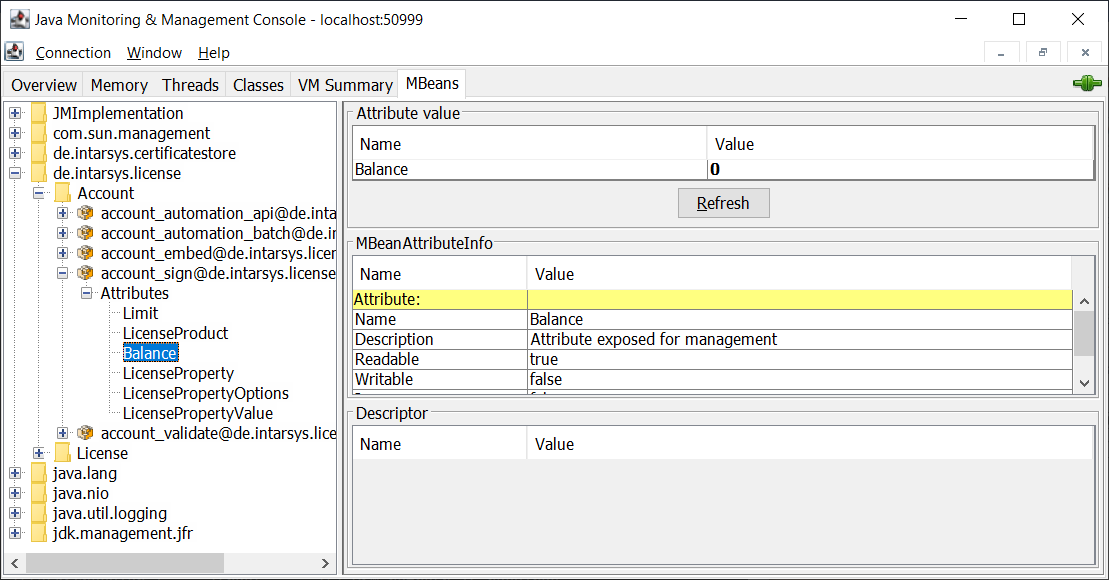

Zum Beispiel, wenn Sie via JMX auf die Sign Live! CC MBeans zugreifen möchten oder die Anwendung aus der Ferne debuggen möchten.

Gehen Sie folgendermaßen vor:

- Benennen Sie das Verzeichnis der mit Sign Live! CC ausgelieferten JVM um.

Windows: C:\Programme\SignLiveCC_7.1\jre –> C:\Programme\SignLiveCC_7.1\jre_off Linux: /opt/intarsys/signlivecc-7.1.7/bin/jre –> /opt/intarsys/signlivecc-7.1.7/bin/jre_off - Windows:

Definieren Sie über die Windows Systemeinstellungen in der Systemvariablen EXE4J_JAVA_HOME das Wurzelverzeichnis der zu verwendenden JVM (ohne abschließendes „\“).

Falls dies nicht zum Erfolg führt, definieren Sie zusätzlich EXE4J_LOG=yes, um Informationen über das Verhalten von EXE4J zu erhalten:

Im Betrieb gibte eine MessageBox Auskunft darüber, wo das Log abgelegt wird.

Linux:

Setzen Sie $CABARET_JAVA_HOME auf das Wurzelverzeichnis der gewünschten JVM

(s. auch Informationen in /opt/intarsys\signlivecc-7.1.7/bin/signlivecc.sh)

3. Starten Sie Sign Live! CC neu. Im Log sollten Sie nun unter java.home die definierte JVM finden.

Wichtiger Hinweis

Die mit Sign Live! CC ausgelieferte JRE verwendet den keystore.type = jks.

Separat installierte JRE/JDK müssen entsprechend angepasst werden.

Setzen Sie dazu in Ihrer Java-Installation in der Datei java.security –> keystore.type = jks.

Bei der Erstellung eines Installationsmediums für Windows, wird die Software „InnoSetup“ von „JRSoftware“ verwendet.

Innosetup unterstützt die Funktion „Silent Install“. Einmal aufgezeichnete Installationsparameter können bei weiteren Installationen verwendet werden.

Beispiel:

Erzeugen Sie durch folgenden Aufruf über die Kommandozeile eine Datei mit Ihren Installationsparametern:

- setup_SignLive_CC_JRE_6.2.1_64Bit.exe /SAVEINF=“c:\temp\install.inf“

Passen Sie die Datei, falls nötig an und verwenden Sie die gespeicherten Parameter über den Aufruf

- setup_SignLive_CC_JRE_6.2.1_64Bit.exe /SILENT /LOADINF=“c:\temp\install.inf“

bei weiteren Installationen.

Weitere Aufrufparameter von Innosetup finden Sie hier

Hinweis: Falls Sie die Anwendung bereits in einer gleichen Version oder einer Vorgängerversion installiert haben oder falls Sie einen Patch installieren:

- Beenden Sie die Anwendung, am besten über den System Tray (Taskleiste), sofern diese gestartet ist.

- Falls Sie die Software als Windows Dienst konfiguriert haben, beenden Sie den Windows Dienst.

So installieren Sie die Software auf einem Microsoft Windows System:

- Laden Sie die Installationsdatei mit der Endung „.exe“ herunter.

- Führen Sie die heruntergeladene Setup-Datei aus (Doppelklick).

- Starten Sie die installierte Anwendung, falls diese nicht automatisch gestartet wird.

- Um die Software vollumfänglich nutzen zu können ist eine Lizenzierung erforderlich.

Eine Schritt-für-Schritt-Anweisungen zum Download der Software, Installation und zur Lizenzierung finden Sie hier.

So installieren Sie die Software auf einem Linux System:

- Laden Sie die Datei mit der Endung „.tar.gz“ herunter.

- Falls Sie die Anwendung bereits in einer Vorgängerversion installiert haben oder falls Sie einen Patch installieren:

- Beenden Sie die Anwendung, sofern diese gestartet ist.

- Falls Sie die Software als Linux Dienst konfiguriert haben, beenden Sie den Linux Dienst.

- Entpacken Sie die heruntergeladene Datei wie folgt, verwenden Sie den Dateinamen der heruntergeladenen Datei plus die Versionsnummer als Name für das Installationsverzeichnis:

tar -xf signlivecc_*.tar.gz -C /var/signlivecc-7.1.11/ - Prüfen Sie Ihre Installation.

- Starten Sie die installierte Anwendung.

Hinweis: Entpacken Sie auch ein Update in ein neues Verzeichnis, um zu vermeiden, dass in der Installation Inhalte von unterschiedlichen Versionen vorliegen. Spezifische Anpassungen müssen nach der Installation erneut durchgeführt oder übernommen werden.

Hinweis: Abhängig vom Produkt ist der Dateiname der heruntergeladenen Datei unterschiedlich. Für das Beispiel in Punkt 3 ist wurde das Produkt ‚Sign Live! CC‚ verwendet.

So installieren Sie die Software auf einem Apple MacOS System:

- Laden Sie die Datei mit der Endung „.dmg“ herunter.

- Falls Sie die Anwendung bereits in einer gleichen Version oder einer Vorgängerversion installiert haben: Beenden Sie die Anwendung, sofern diese gestartet ist.

- Nach Doppelklick auf die DMG Datei (das Diskimage) erscheint im Finder ein virtuelles Laufwerk.

- Ziehen sie das Applikations-Icon in das Anwendungsverzeichnis.

- Prüfen Sie Ihre Installation.

- Starten Sie die installierte Anwendung.

So installieren Sie einen Patch zu einer vorhandenen Version:

- Laden Sie die Datei mit der Endung „.dmg“ herunter.

- Bitte stellen Sie sicher, dass die Anwendung „Sign Live! CC“ vor der Installation des Patches einmal gestartet und wieder beendet wurde bzw. beenden Sie die Anwendung, sofern diese gestartet wurde.

- Nach Doppelklick auf die Diskimage erscheint die Sign Live! CC Patcher App.

- Führen Sie Sign Live! CC Patcher App per Doppelklick aus.

- Überprüfen Sie die angezeigte Versionsnummer und bestätigen Sie, dass der Patch angewendet werden soll.

- Wählen Sie die passende Installationsverzeichnis von Sign Live! CC aus und starten Sie die Installation.

- Nach der Installation des Patches erscheint eine Erfolgsmeldung.

- Prüfen Sie Ihre Installation.

- Starten Sie die installierte Anwendung.

Eine Schritt-für-Schritt-Anweisungen zum Download der Software, Installation und Produktaktivierung finden Sie bei unseren Tutorials.

Eine in das Fonts-Verzeichnis kopierte Schriftart wird in einem intarsys-Produkt nicht angezeigt und kann nicht genutzt werden. Was ist zu tun?

Unsere Produkte lesen die Schriftarten aus dem Standardverzeichnis. Unter Windows ist das C:\Windows\Fonts. In der Benutzeransicht werden allerdings nicht nur die Fonts aus diesem Verzeichnis angezeigt, sondern auch die Fonts aus dem Benutzerverzeichnis. Dies ist erst erkennbar, wenn man sich die Eigenschaften einer Schriftart anzeigen lässt.

Kopiert man einen Font in das Verzeichnis C:\Windows\Fonts, so wird dieser zwar dort angezeigt, befindet sich aber de facto im Benutzerverzeichnis. Auf das Benutzerverzeichnis greift unsere Software standardmäßig nicht zu, so dass der Font nicht zur Verfügung steht, obwohl Sie ihn an vermeintlich richtiger Stelle sehen.

Lösung:

- Installieren Sie den Font statt ihn zu kopieren. NutzenSie dazu das Kontextmenü (rechte Maustaste) und wählen Sie „Für alle installieren“. Dadurch landet der Font im richtigen Verzeichnis.

Sign Live! CC

Die aktuellen Informationen über die Betriebssysteme und die getestete Hardware (z. B. Signaturkarten und Kartenlesegeräte) finden Sie immer im aktuellen Datenblatt. Außerdem werden ThinClient-Szenarien auf Basis von Windows Terminal Server bzw. Citrix Presentation Server unterstützt.

Die Anwendung läuft problemlos. Nur beim Verarbeiten großer Dateien treten Probleme auf. Ausschlaggebend dabei ist die Größe einer Datei während der Verarbeitung in der Anwendung. Diese ist bedingt durch die Größe in Bytes und durch deren Struktur. Problematisch sind z. B. viele Seiten (>100), große Bilder.

Folgende typische Fehlermeldungen sind im Log erkennbar:

- java.lang.OutOfMemoryError: Java heap space

–> Weitere Infos dazu finden Sie in der FAQ – Mehr Arbeitspeicher zur Verfügung stellen - z. B. java.net.SocketException: Software caused connection abort: socket write error

–> s. u.

Diese Probleme können bei Verwendung des SOAP-Protokolls auftreten.

In diesem Fall müssen limitierende Einstellungen vergrößert werden.

Erzeugen Sie dazu die Datei /classes/cxf/bus.properties z. B. mit folgendem Inhalt:

org.apache.cxf.stax.maxTextLength=512000000

und führen Sie einen Neustart der Anwendung durch.

Dadurch wir die Nachrichtengröße von ca. 100 MB (Standard) auf 512 MB angehoben.

Bedenken Sie, dass die Nachrichtengröße wegen des base64-Encodings immer größer ist als die tatsächliche Dateigröße (Faktor ca. 1,3).

Beim Öffnen sehr großer Dateien kann es vorkommen, dass der Sign Live! CC zur Verfügung stehende Arbeitsspeicher nicht ausreicht (Fehlermeldung: … „Java heap space“). Das Log gibt Auskunft darüber, wieviel Speicher Java beim Betriebssystem maximal nachfragt. Z. B.:

[2019.11.20-09:29:57.818][I][d.i.tools.logging][executor singleton][] maxmemory=477626368

Prüfen Sie zunächst, dass das Betriebssystem tatsächlich soviel Speicher für Java zur Verfügung stellen kann. Betriebssystem und andere Anwendungen benötigen auch Speicher!

Wenn genügend Speicher zur Verfügung steht, setzen Sie bitte stufenweise den von Java reklamierten Speicher hoch.

So stellen Sie Sign Live! CC oder PDF/A Live! mehr Arbeitsspeicher zur Verfügung:

- Kopieren Sie die Datei <INSTALLATIONSVERZEICHNIS>\demo\vmoptions\more memory\*.vmoptions1 nach \bin.

- Starten Sie Sign Live! CC neu.

- Sollte der Arbeitsspeicher noch nicht ausreichen, kann der Wert in der vmoptions-Datei mit einem Editor editiert und der Wert zum Beispiel auf -Xmx2048m erhöht werden. Der Maximalwert ist davon abhängig, wie viel Arbeitsspeicher Ihrem Rechner zur Verfügung steht.

Wichtiger Hinweis:

- Für den Betrieb als Windows-Service muss zusätzlich die Datei signlivecc_service.exe mit identischem Inhalt erzeugt werden.

1) Der Name der vmoptions-Datei ist abhängig vom eingesetzten Betriebssystem.

Für verschiedene Aktionen ist das Einrichten eines PDF-Druckers erforderlich. Dazu wird in Sign Live! CC „Ghostscript“ verwendet.

Bei Installation von Sign Live! CC Version 7.1.7 – oder älter – nutzen Sie bitte Ghostscript 9.53.3 oder älter.

Haben Sie Sign Live! CC in der aktuellen Version installiert, kann auch die aktuelle Version von Ghostscript benutzt werden.

Sign Live! CC startet mit den Spracheinstellungen des Betriebssystems.

Um die Betriebssprache von Sign Live! CC zu manipulieren benötigen Sie Administratorenrechte.

Gehen Sie folgendermaßen vor:

- Beenden Sie Sign Live! CC.

- Wechseln Sie mittels Windows Explorer in das Installationsverzeichnis von Sign Live! CC. Dies ist in den meisten Fällen „C:\Programme\Sign Live CC “ oder „C:\Programme (x86)\Sign Live CC „.

- Navigieren Sie weiter in das Unterverzeichnis „demo\vmoptions\language english“.

- Kopieren Sie aus diesem Verzeichnis die Datei „SignLiveCC.exe.vmoptions“.

- Wechseln Sie in das Unterverzeichnis „bin“ des Installationsverzeichnisses von Sign Live! CC und legen Sie die Datei „SignLiveCC.exe.vmoptions“ dort ab.

- Starten Sie Sign Live! CC neu, damit die Spracheinstellungen geladen werden.

Durch dieses Vorgehen wird die gesamte Benutzeroberfläche von Sign Live! CC in Englisch dargestellt.

Zum Zurücksetzen auf deutsche Sprache löschen Sie die Datei „SignLiveCC.exe.vmoptions“ wieder aus dem bin-Verzeichnis und starten Sign Live! CC neu.

Wenn Trustcenter auf eine neue PKI Infrastruktur umstellen kann es vorkommen, dass Signaturen, die mit sehr neuen Signaturkarten erstellt wurden, nicht gültig validiert werden. Dies ist dem Umstand geschuldet, dass die neuen Trusted Lists (TSL) und/oder Root CAs zum Zeitpunkt der Veröffentlichung unserer Software noch nicht implementiert waren.

Durch die Aktualisierung der Vertrauenslisten in Sign Live! CC werden diese Signaturen wieder gültig validiert.

Über Menüpunkt Extras > Zertifikate > Vertrauenslisten aktualisieren stoßen Sie die Aktualisierung der Vertrauenslisten manuell an.

Wenn Trustcenter auf eine neue PKI Infrastruktur umstellen kann es vorkommen, dass Signaturen, die mit sehr neuen Signaturkarten erstellt wurden, nicht gültig validiert werden. Dies ist dem Umstand geschuldet, dass die neuen Trusted Lists (TSL) und/oder Root CAs zum Zeitpunkt der Veröffentlichung unserer Software noch nicht implementiert waren.

Durch die Aktualisierung der Vertrauenslisten in Sign Live! CC werden diese Signaturen wieder gültig validiert.

- Über Menüpunkt Extras > Zertifikate > Vertrauenslisten aktualisieren stoßen Sie die Aktualisierung der Vertrauenslisten manuell an.

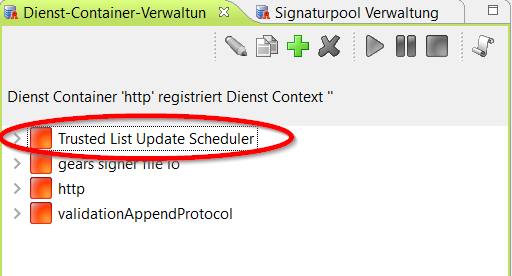

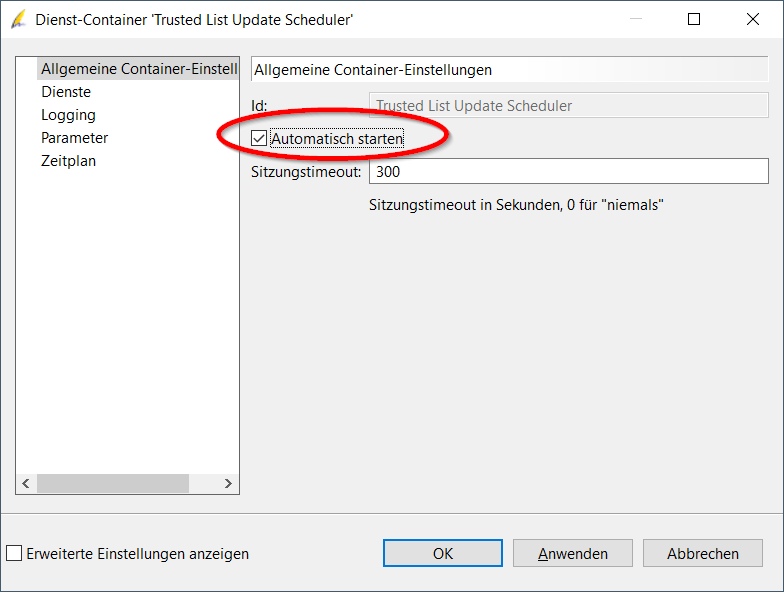

In Serverinstallationen ist es sinnvoll, die Aktualisierung zeitgesteuert anstoßen zu lassen. Passen Sie dazu den vorkonfigurierten Service Container an:

- Über Menüpunkt Extras > Dienste > Dienst-Container-Verwaltung konfigurieren Sie den Zeitplan des Dienst-Containers „Trusted List Update Scheduler“ und stoßen die Aktualisierung der Vertrauenslisten automatisiert an:

Wichtig ist die Einstellung „Automatisch starten“:

In Fällen, in denen die validierende Sign Live! CC-Instanz keine Internet-Verbindung hat / haben darf und somit die TSL-Server nicht erreichen kann, bietet sich folgender Workaround an:

- Installieren Sie eine Sign Live! CC-TSL-Instanz auf einem Rechner, dem der Zugriff auf TSL-Server im Internet gestattet ist.

Version und Patchlevel sollten mit denen der Sign Live! CC-Validierungsinstanz übereinstimmen. - Führen Sie auf der Sign Live! CC-TSL-Instanz die Aktualisierung der TSL durch, indem Sie über Menüpunkt Extras > Zertifikate > Vertrauenslisten aktualisieren die Aktualisierung der Vertrauenslisten manuell anstoßen.

Die aktualisierten Vertrauenslisten (TSL) finden Sie üblicherweise im Verzeichnis \tsl – zum Beispiel C:\Users\\.SignLiveCC_7.\tsl - Ersetzen Sie auf der Sign Live! CC-Validierungsinstanz den Inhalt des Verzeichnisses \tsl durch die TSLs auf der Sign Live! CC-TSL-Instanz.

Wichtig ist, dass die Ersetzung vollständig stattfindet! Alles andere erfordert detailliertes Knowhow über die interne Struktur der TSLs. - Führen Sie auf der Sign Live! CC -Validierungsinstanz einen Neustart durch.

Dieser Workaround nutzt interne Sign Live! CC-Abläufe, auf die Sie keinen Einfluss nehmen können.

Beim Validieren wird in der Regel zunächst via OCSP Abfrage (Onlinestatusabfrage) die Gültigkeit von Zertifikaten geprüft. Dazu ist der Zugriff auf das Internet notwendig. Erst wenn diese Abfrage fehlschlägt, wird eine Sperrliste zur Prüfung herangezogen. Sperrlisten werden jedoch nicht von allen Trustcentern zur Verfügung gestellt.

Bitte prüfen Sie folgende Einstellungen bei Ihrer Installation von Sign Live! CC:

- Extras > Einstellungen > Signaturen > Signaturvalidierung > Zertifikatsvalidierung:

Ist Option „Onlinestatusprüfung durchführen“ aktiviert? - Falls Sie für den Zugang zum Internet einen Proxy verwenden, müssen die Zugangsdaten unter Extras > Einstellungen > Internetverbindung konfiguriert werden.

Sollten beide Einstellungen korrekt sein, senden Sie bitte zur weiteren Fehleranalyse ein Testdokument mit der Signatur, die beim Validieren den Fehler aufweist an E-Mail an Support. Falls dies nicht möglich sein sollte, führen Sie die fehlerhafte Validierung erneut durch und senden Sie uns die aktuelle Log-Datei zu.

Je nach Ausprägung der von Ihnen eingesetzten Lizenz, können verschiedene Aktionen mit Beschränkungen versehen sein. Ein Beispiel ist die Anzahl der möglichen Signaturen pro Tag. Sobald das Limit erreicht ist, arbeitet die Anwendung nur sehr langsam weiter.

- Sollte Ihnen die eingesetzte Lizenz nicht ausreichen, setzen Sie sich bitte wegen eines Lizenz-Upgrades mit uns unter der E-Mailadresse support@intarsys.de in Verbindung.

- Am besten teilen Sie uns Ihren momentan eingesetzten Lizenzschlüssel mit. Diesen finden Sie unter Menüpunkt EXTRAS > LIZENZVERWALTUNG ganz hinten rechts.

- Die Information über aktuelle Versionen (Updates) erfolgt über Newsletter. Bei entsprechender Einstellung erfolgt eine Updateprüfung softwareseitig. Eine automatische Installation des Updates erfolgt nicht.

- Bitte beachten Sie unbedingt:

- Wenn Sie unsere Software im Zusammenhang mit einer Fremdsoftware nutzen erkundigen Sie sich bitte vorab beim Hersteller, ob der Update durchzuführen ist.

- Innerhalb eines Master-Releases wird die Lizenz üblicherweise übernommen. Bei Wechsel des Masterreleaes ist eine neue Lizenz erforderlich. Bitte beachten Sie in jedem Fall die Versionshinweise.

- Haben Sie die Software über einen unserer Partner bezogen, werden Sie normalerweise von diesem Partner entsprechend informiert.

- Seit dem 01.01.2019 sind unsere Lizenzen in der Regel so genannte Laufzeitlizenz mit einem definierten Ablaufdatum. Bis zu diesem Ablaufdatum ist der Update auf die aktuelle Version kostenlos.

- Bitte prüfen Sie, ob der Hersteller Ihres Kartenlesers Treiber für MAC zur Verfügung stellt.

Die Treiber für Kartenleser der Firma REINER SCT sind hier verfügbar. - Eine Liste der von uns getesteten Signaturkarten und Kartenleser finden Sie im Sign Live! CC Datenblatt.

Ein Hotfix zu Sign Live! CC wird als ZIP-Datei zur Verfügung gestellt. Zum Einspielen des Hotfixes muss die Zip-Datei extrahiert und die darin enthaltenen Datei(en) in ein bestimmtes Verzeichnis kopiert werden. In diesem FAQ wird erklärt, wie die Dateien in das Anwendungsverzeichnis von Sign Live! CC kopiert werden.

Bitte beachten Sie den Hinweis im Hotfix, in welches Verzeichnis die Dateien kopiert werden sollen.

- Falls geöffnet, beenden Sie Sign Live! CC

- Speichern Sie die Zip-Datei zum Beispiel auf dem Schreibtisch

- Doppelklicken Sie auf die Zip-Datei. Diese wird automatisch entpackt und es werden die entpackten Ordner und Dateien zur Verfügung gestellt

- Navigieren Sie mit dem Finder zu Programme, markieren Sie Sign Live! CC, öffnen Sie das Kontextmenü und wählen Sie Paketinhalt anzeigen. Es wird der Ordner „Contents“ angezeigt

- Öffnen Sie die Ordner Contents / Resources

- Kopieren Sie die entpackten Ordner und Dateien – die im vorherigen Schritt zur Verfügung gestellt wurden – in diesen, beziehungsweise in den im Hotfix angegebenen Ordner

- Starten Sie Sign Live! CC neu

SignLive! CC legt Log-Dateien an. Diese helfen uns Fehler zu analysieren und Ihnen rasch weiter zu helfen.

- Stellen Sie bitte in SignLive! CC unter Extras -> Einstellungen -> Grundeinstellungen den ‚Log Detailgrad‘ auf ‚Alle Details‘.

- Danach bitte den Fehler nochmals reproduzieren.

Anschließend gehen Sie auf Fenster -> Log-Datei anzeigen.

Es erscheint ein Dialog mit den Log-Dateien. - Beachten Sie die Dialog-Überschrift. Dort wird der Pfad zu den Log-Dateien angezeigt.

- Gehen Sie mit dem Finder -> Gehe zu -> Gehe zum Ordner … zum angezeigten Ordner und schicken Sie uns bitte alle Dateien mit der Endung „.log“.

(Üblicherweise sind die Logdateien unter /Users//Library/Application Support/SignLiveCC_/ abgelegt.)

Bitte beachten Sie, dass durch MAC OS X – Updates die Treibersoftware der Kartenleser der Firma REINER SCT eventuell aktualisiert werden müssen.

Wenn Sie aus Sign Live! CC auf den Button „Aktuelles Dokument verschicken“ klicken, wird unter Mac OS X der Dateianhang nicht erzeugt.

Das liegt daran, dass die Übergabe von Dateianhängen bei Verwendung des mailto-Protokolls von Mac OS X nicht unterstützt wird.

Lösung:

Datei speichern und nachträglich anhängen.

Der Kartenleser darf zwar nach Systemstart angeschlossen werden, aber nicht während des Betriebs des Rechners abgezogen werden.

Erfolgt nach Update von MAC OS X nach Installation von Sign Live! CC die Fehlermeldung „Sign Live CC.app kann nicht geöffnet werden, da Apple darin nicht nach Schadsoftware suchen kann.“, kann Sign Live! CC wie folgt geöffnet werden:

Rechte Maustaste klicken, Öffnen auswählen, Dialog bestätigen.

In den Standard deb-Packages für Ubuntu 12.x ist die Bibliothek libfreetype.so, die für das Anzeigen eines Dokumentes notwendig ist, nicht mehr enthalten. Das Package libfreetype6-dev muss nachinstalliert werden.

In den Standard deb-Packages für Ubuntu 12.x ist die Bibliothek libpcsclite, die für die Kommunikation mit einem Kartenleser notwendig ist, nicht mehr enthalten. Das Package libpcsclite-dev muss nachinstalliert werden.

Aus verschiedenen Anwendungen – zum Beispiel ADDISON der Firma „Wolters Kluwer“ – können Sie in ELSTER signieren.

Dazu benötigen Sie PKCS#11-Treiber, die wir in Sign Live! CC zur Verfügung stellen.

Diese finden Sie in Sign Live! CC über Menüpunkt Extras > Einstellungen > Bibliotheken > PKCS#11.

Bitte beachten Sie:

- Es wird eine RSA-Signaturkarte – zum Beispiel der D-TRUST – benötigt. Signaturkarten, die ECC (Elliptic curve cryptography) verwenden, werden von dieser Bibliothek nicht unterstützt.

- Sign Live! CC ist mindestens in der Version 7.1.9 erforderlich.

Die Konfiguration des Treibers nehmen Sie bitte direkt in der zu nutzenden Anwendung vor.

Bitte beachten Sie, dass Sie alleine mit Sign Live! CC in ELSTER nicht signieren können.

Wenn Sie die Einreichungen im Zusammenspiel mit Addison durchführen, können Sie zur Signatur Sign Live! CC verwenden. Die Software können Sie über unserem Shop unter https://www.chipkartenleser-shop.de/intarsys/sign-live-cc beziehen.

Wenn Sie die Einreichungen direkt bei ELSTER über den Elster-Authenticator vornehmen möchten, ist unsere Lösung leider nicht geeignet.

In diesem Fall richten Sie sich bitte direkt an ELSTER.

Sign Live! CC DATEV Edition

In Zusammenarbeit mit der DATEV wurde das Produkt Sign Live! CC DATEV-Edition entwickelt. Wichtige Informationen finden Sie unter folgenden Links:

Beitrag im DATEVmagazin, Ausgabe 12/2018 zum DATEV-Assistenten zur qualifizierten Signatur:

https://www.datev-magazin.de/2018-12/produkte-services-2018-12/so-signieren-sie-dokumente-digital/

Praxishinweise der WPK zum Thema Elektronische Prüfungsvermerke- und berichte:

https://www.wpk.de/mitglieder/praxishinweise/elektronische-pruefungsvermerke-und-berichte/

Im Servicevideo „Berichte qualifiziert digital signieren“ wird der komplette Signaturvorgang ausführlich beschrieben.

https://www.datev.de/web/de/service/self-service/servicevideo/berichte-qualifiziert-digital-signieren/

Neben der Signatursoftware benötigen Sie noch eine Signaturkarte und ein Kartenlesegerät. Die Signaturkarte können Sie bei der D-TRUST (Bundesdruckerei) unter https://www.bundesdruckerei.de/de/bestellen erwerben. Als Kartenlesegerät empfehlen wir REINER SCT RFID komfort.

Um einen reibungslosen Ablauf der Signatur aus der DATEV-Umgebung zu gewährleisten ist es zwingend erforderlich, dass die Sign Live! CC DATEV-Edition installiert ist. Der Zugriff auf diese Version wird individuell eingerichtet.

Den Bestellvorgang der Sign Live! CC DATEV-Edition können Sie unter https://www.intarsys.de/DATEV-Edition-erwerben auslösen.

Für die Signatur aus der DATEV-Umgebung muss zwingend die Sign Live! CC DATEV-Edition installiert sein. Ansonsten kann der ordnungsgemäße Ablauf einer Signatur aus der DATEV-Umgebung nicht gewährleistet werden. Die Sign Live! CC DATEV-Edition steht in einem geschützten Bereich auf unserer Homepage zum Download bereit. Die benötigten Zugriffsrechte werden individuell eingerichtet. Die Informationen dazu gehen Ihnen zusammen mit der erworbenen Lizenz zu.

Über die Einrichtung der Benutzerdaten werden Sie per Mail informiert. Bitte prüfen Sie gegebenenfalls auch Ihren Spam-Ordner.

Sollten Sie keinen Zugriff erhalten haben, sende Sie bitte eine entsprechende E-Mail an support@intarsys.de.

Die Sign Live! CC DATEV-Edition steht auch als Servervariante zur Verfügung und ist damit unter DATEVasp lauffähig.

Unter DATEVsmartIT stehen leider nur die direkt von der DATEV zur Verfügung gestellten Softwareprodukte zur Verfügung. Bitte erkundigen Sie sich direkt bei der DATEV, ob Sign Live! CC DATEV-Edition dazu gehört.

Sign Live! CC Sparkassen-Edition

Wird in der Sign Live! CC SPARKASSEN-Edition der Validierungsreport mit „erweiterten Optionen“ erzeugt, kann der Report an das Originaldokument angehängt werden. Dies führt dazu, dass die Signaturen mit einem roten X versehen werden. Bei den Signaturen erscheint der Hinweis „Das Dokument wurde seit dem Signieren geändert und ist nicht mehr gültig.“

Gemäß aktueller PDF-Spezifikation muss bei einer Veränderung des Dokuments (Seite wurde angehängt) die Signatur „gebrochen“ werden. Dieses Verhalten ist gemäß PDF-Spezifikation korrekt.

Lösung:

Hängen Sie den Validierungsreport nicht an das Originaldokument an, sondern speichern Sie diesen als separate Datei. Der Report erhält standardmäßig den Namen .valreport.pdf.

Beim Öffnen eines Kontoauszug in der Sign Live! CC Sparkassen-Edition wird dieser automatisch validiert. Dies kann einige Sekunden in Anspruch nehmen. Sobald dieser Vorgang abgeschlossen ist, sehen Sie im linken Bildschirmbereich auf der „Seitenleiste“, dass die Signatur gültig ist.

Sollte im Validierungsreport der Hinweis „Identität ist unbekannt“ erscheinen, haben Sie wahrscheinlich eine alte Version der Sign Live! CC Sparkassen-Edition im Einsatz. Bitte nehmen Sie einen Update auf die aktuelle Sign Live! CC SPARKASSEN-Edition vor. Den Zugriff auf die aktuelle Version erhalten Sie von Ihrer Sparkasse.

Die Sign Live! CC Sparkassen-Edition wurde ausschließlich für Windows programmiert.

Die Kunden die MacOS X nutzen, können gerne die Software für Mac unter https://www.intarsys.de/dl_slcc herunter laden. Auch ohne Lizenz können mit Sign Live! CC Signaturen geprüft werden.

Folgende Unterschiede gibt es zur Sparkassen-Edition:

- Bei der Installation wird nach einem Produktschlüssel gefragt. Diese Abfrage kann übersprungen werden.

- Die Prüfprotokolle als PDF können nur mit Wasserzeichen und Hinweis auf eine Demo-Version erzeugt werden.

Zur interaktiven Prüfung von Signaturen kann diese Lösung analog zur Sign Live! CC Sparkassen-Edition verwendet werden.

Die Sign Live! CC Sparkassen Edition wurde vom DSGV (Deutscher Sparkassen und Giroverband) beauftragt und den Geschäftskunden der Sparkassen kostenlos zur Verfügung gestellt. Sie ist zur Prüfung der Signaturen auf Kontoauszügen vorgesehen.

Den Link zum Download erhalten Sie von Ihrer Sparkasse.

Sign Live! cloud suite gears

Die Tomcat-Standardkonfiguriation beschränkt die maximale Verarbeitungsgröße eines POST-Request auf 2 MB.

Sie können diese Begrenzung in \conf\server.xml über den Parameter maxPostSize erhöhen oder aufheben (-1):

<Connector port="8080" protocol="HTTP/1.1"

connectionTimeout=“20000″

maxPostSize=“-1″

redirectPort=“8443″ />

Für die Konfiguration der Schriftart in Sign Live! cloud suite gears – zum Beispiel von Signaturfelder – muss man die genaue Bezeichnung dieser Schriftart wissen. Dies ist nicht immer der Anzeige- oder Dateiname. Um den korrekten Namen zu ermitteln schaut man in die aktuellste gears-Log Datei und sucht den gewünschten Font. Hier am Beispiel Arial Bold:

[22.07.2021-08:48:23.888][T][de.intarsys.cwt.font][...] font registry register C:/WINDOWS/Fonts/arialbd.ttf with [TrueType]Arial Negreta

[22.07.2021-08:48:23.888][T][de.intarsys.cwt.font][...] font registry register C:/WINDOWS/Fonts/arialbd.ttf with [TrueType-postscript]Arial-BoldMT

[22.07.2021-08:48:23.888][T][de.intarsys.cwt.font][...] font registry register C:/WINDOWS/Fonts/arialbd.ttf with [TrueType-canonical]Arial,Bold

[22.07.2021-08:48:23.888][T][de.intarsys.cwt.font][...] font registry register C:/WINDOWS/Fonts/arialbd.ttf with [Any]Arial Negreta

[22.07.2021-08:48:23.888][T][de.intarsys.cwt.font][...] font registry register C:/WINDOWS/Fonts/arialbd.ttf with [Any-postscript]Arial-BoldMT

[22.07.2021-08:48:23.888][T][de.intarsys.cwt.font][...] font registry register C:/WINDOWS/Fonts/arialbd.ttf with [Any-canonical]Arial,Bold

[22.07.2021-08:48:23.889][D][de.intarsys.cwt.font][...] FontEnvironment loaded font 'Arial,Bold' from C:\WINDOWS\Fonts\arialbd.ttf

Anhand dieses Beispiels können folgende „FontNames“ verwendet werden:

- Arial Negreta

- Arial-BoldMT

- Arial,Bold

Beim Öffnen der Sign Live! cloud suite bridge aus Sign Live! cloud suite gears erscheint eine Sicherheitsfrage.

Die Meldung kann protokollspezifisch über einen RegistryKey abgeschaltet werden:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\ProtocolExecute\csbridge]„WarnOnOpen“=dword:00000000

oder

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Internet Explorer\ProtocolExecute\csbridge]„WarnOnOpen“=dword:00000000

Weitere Informationen hierzu s. https://stackoverflow.com/questions/37702082/internet-explorer-or-edge-how-to-display-the-warning-that-appear-if-you-open-c?rq=1

Dieser Fehler taucht z. B. dann auf, wenn das „demo“-Profil deaktiviert wurde.

In diesem Fall wird folgender Eintrag in gears.properties nötig:

spring.liquibase.enabled = false

proNext Archiv Manager

Als beweiswerterhaltendes IT- System erzeugt der proNEXT Archive Manager für archivierte Dokumente und Signaturen einen elektronischen Archivzeitstempel und signiert den Hasbaum automatisch immer wieder neu. Die Komponente bietet sämtliche kryptografischen Erweiterungen, die zur Sicherstellung der Beweiskraft elektronischer Dokumente entsprechend § 71 a der Zivilprozessordnung notwendig sind.

Die Software kann über Archive hinaus auch in Dokumentenmanagementsysteme und /oder e-Aktenlösungen integriert werden und ist nach BSI 03125 TR -ESOR zertifiziert.

In Übereinstimmung mit der eIDAS-Verordnung ist das genaue Vorgehen für Deutschland in der technischen Richtlinie BSI TR 03125 (BSI TR-ESOR) eindeutig beschrieben. Ebenfalls werden vom BSI die sicherheitsrelevanten kryptografischen Algorithmen in Form eines Kataloges veröffentlicht.

Damit im Rahmen der Langzeitarchivierung die Beweiskraft elektronischer Signaturen erhalten werden kann, muss der Zeitpunkt der Signaturerstellung beweiskräftig in einem geeigneten „beweiswerterhaltenden“ IT-System dokumentiert werden. Dieses erzeugt einen Archivzeitstempel und signiert archivierte Dokumente inkl. deren Signaturen somit immer wieder neu.

Wird dann zu einem beliebigen Zeitpunkt ein signiertes Dokument aus dem Archivsystem angefordert und bei der Verifikation festgestellt, dass die kryptografischen Algorithmen und Parameter nicht mehr sicherheitsgeeignet sind, kann über ein Beweisdokument (mit allen bis dato erzeugten Zeitstempeln) nachgewiesen werden, dass dieses elektronisch signierte Dokument rechtzeitig neu signiert wurde und seine juristische Verwendbarkeit erhalten ist.

Im Unterschied zu Papierdokumenten kann die Beweiseignung elektronisch signierter Dokumente mit der Zeit „verschwinden.“ Ursache dafür ist der Verlust der Sicherheitseignung kryptografischer Algorithmen. Zusätzlich können die für die Überprüfung von Zertifikaten notwendigen Verzeichnisse und Unterlagen nicht mehr verfügbar sein.

In der Folge muss bei der Archivierung digitaler Unterlagen nicht nur sichergestellt werden, dass diese jederzeit wiederauffindbar sind, sondern auch für eine mögliche Beweisführung vor Gericht herangezogen werden können.

Beim Ablegen und Aufbewahren elektronischer Dokumente und Daten ist eine Umsetzung von Sicherheitszielen auf höchstmöglichem Stand der Technik notwendig. Der elementare Beleg dafür findet sich in der Zivilprozessordnung (ZPO) § 371 a „Beweiskraft elektronischer Dokumente“. Dieser wird zusätzlich durch die europaweit geltende eIDAS-Verordnung bekräftigt.

Software für Gerichtsvollzieher

Wenn Sie als Gerichtsvollzieher Software von Baqué & Lauter GmbH einsetzen und mit Sign Live! CC signieren möchten, muss in Sign Live! CC ein bestimmer „Dienst“ eingerichtet werden.

Sofern bei der Installation der Gerichtsvollziehersoftware die Software Sign Live! CC bereits installiert war, sollte die Einrichtung dieses Dienstes automatisch erfolgt sein. Andernfalls kann dies auch manuell nachgeholt werden. Die entsprechende Anleitung finden Sie hier.

Wenn Sie als Gerichtsvollzieher Software von Baqué & Lauter GmbH einsetzen und mit Sign Live! CC signieren möchten, muss in Sign Live! CC ein bestimmer „Dienst“ eingerichtet werden.

Sofern bei der Installation der Gerichtsvollziehersoftware die Software Sign Live! CC bereits installiert war, sollte die Einrichtung dieses Dienstes automatisch erfolgt sein. Andernfalls kann dies auch manuell nachgeholt werden. Die entsprechende Anleitung finden Sie hier.

Fernsignatur BNotK

Die neue BNotK Karte wird in Sign Live! CC ab Version 7.1.11 unterstützt

Die Bundesnotarkammer wird zukünftig ihre Signaturzertifikate über den Fernsignaturdienst und nicht mehr über eine persönlicher Signaturkarte bereitstellen.

Dabei erfolgt die Authentifizierung zur Signaturerstellung beim Fernsignaturdienst mittels persönlicher Smartcard.

Dafür ist ein komplett neues Vorgehen bei der Signaturerstellung erforderlich. Diese Signatur wird nicht über das Signaturgerät „signIT smartcard CC“ ausgelöst, sondern über „signIT BNotK“. Wählen Sie bitte beim Signieren im Signaturassistenten das entsprechende Signaturgerät aus. Sollte Ihr Signaturzertifikat nicht zur Verfügung stehen, so wenden Sie sich bitte an den Support der Bundesnotarkammer.

Wenn Sie einen Kartenleser von Reiner SCT mit RFID-Funktion einsetzen, so schalten Sie die RFID-Funktion unbedingt aus, damit keine Problemen beim Lesen des Zertifikates zur Authentifizierung, das sich auf Ihrer Karte befindet, auftreten.

Wenn Sie Sign Live! CC aus einer Fachanwendung nutzen wollen, erkundigen Sie sich bitte beim Hersteller, ob die Anbindung des neuen Signaturgerätes erfolgt ist.

Es ist zulässig, bei der Vergabe individueller PINs, eine PIN mit mehr als 8 Zeichen zu vergeben.

Bei einem PIN-Change muss die neue PIN die selbe Anzahl der Zeichen der „alten“ PIN oder mehr Zeichen haben. Ein Wechsel von zum Beispiel einer 9-stelligen PIN auf eine 8-stellige PIN lässt die BNotK-Karte nicht zu.

In Sign Live! CC bis Version 7.1.11.1 ist während des Signaturprozesses mit einer BNotK-Karte die Eingabe von maximal 8 Zeichen möglich.

Lösung:

Mit Update von Sign Live! CC auf die Version 7.1.11.2 ist eine PIN-Eingabe von bis zu 16 Zeichen möglich.

Prüfen Sie in Sign Live! CC über Menüpunkt Hilfe > Über welche Version Sie einsetzen und nehmen Sie gegebenenfalls einen Update vor.

Nach der PIN-Eingabe wird folgende Meldung angezeigt

Fehlermeldung:

error 401 calling service ‚https://loging.bnotk.de/auth/reams/RemoteSignature/auth/tls‘, Unauthorized

Mögliche Ursache:

- Signaturkarte blockiert:

Diese Fehlermeldung wird angezeigt, wenn der Zugriff auf die Signaturkarte durch eine andere Anwendung blockiert ist, zum Beispiel durch GV-Software oder Online-Banking.

Lösung: Bitte die Drittanwendung komplett schließen (system-Tray) und Signaturvorgang erneut starten. - Server nicht erreichbar:

Ist der Server der Bundesnotarkammer kurzfristig nicht erreichbar, erscheint die oben genannte Meldung ebenfalls. In diesem Fall abwarten und den Signaturvorgang später nochmals starten.

Fehlermeldung:

No Keys available

- Bitte fragen Sie in diesem Fall beim Support der Bundesnotarkammer nach, ob ihr Signaturzertifikat erstellt wurde und abrufbar ist.

Fernsignatur D-Trust Sign-Me

Verschiedene Informationen zu sign-me finden Sie hier.

Fernsignatur Swisscom AIS

Probleme mit dem AIS-Signaturservice sind oft auf folgende Ursachen zurückzuführen:

- Grundsätzliche Service Probleme

Bitte prüfen Sie in diesem Fall über die Swisscom-AIS-Status-Seite, ob ein solches Problem vorliegt.

Dort finden Sie auch den Link zum Swisscom Support. - Probleme mit falschen, abgelaufenen, nicht mehr gültigen Registrierungsdaten

Bitte prüfen Sie in diesem Fall zunächst ob Sie grundsätzlich signieren können.

Die benötigten Informationen finden Sie hier.

Sehr oft hängen Zugriffsprobleme mit Differenzen in den erfassten und den von Ihnen übergebenen Identifikationsdaten zusammen.

Diese Differenzen können Sie nicht prüfen! Nur die Swisscom hat Zugriff auf die erfassten Identifikationsdaten.

In diesem Fall müssen Sie sich also direkt an die Swisscom wenden:

Direkter Zugang zum Swisscom-Support:

- Web: Swisscom Support

- E-Mail: ent.incident-data@swisscom.com

- Telefon: +41 (0) 800 724 724, Menüauswahl „Datendienste“, Stichwort „All-in Signing Service“

- Halten Sie Ihre PRO-Nummer (PRO-00xx) bereit. Sie finden Sie auf dem Deckblatt Ihres Servicevertrages.

Diese beschleunigt die Bearbeitung wesentlich.

Folgende Umstände bewirken das Deaktivieren der Identifikationsdaten und machen eine erneute Identifizierung notwendig:

- Ausweisdokument ist abgelaufen.

- Wechsel der Mobilnummer.

- Wechsel der Autorisierung von SMS-TAN auf Mobile ID App.

(für Nicht-Schweizer Kunden: die Mobile ID App M U S S vor Identifikation aktiviert worden sein)

Weitere Informationen zum AIS-Service:

Kartenleser und Signaturpads

Für sicherheitsrelevante Anwendungen – wie zum Beispiel Signatur mit Sign Live! CC oder Internetbanking- werden Kartenlesegeräte in Sicherheitsklassen eingeteilt.

Für die Erzeugung einer qualifizierten elektronischen Signatur benötigen Sie Kartenlesegeräte der Sicherheitsklasse III. Diese Geräte zeichnen sich u. a. dadurch aus, dass sie zusätzlich zur Tastatur über ein Display verfügen. Da Sign Live! CC beim BSI zertifiziert wurde, empfehlen wir Kartenlesegeräte, die ebenfalls diese Zertifizierung besitzen.

Eine Liste der Hersteller und die Bezeichnung der getesteten Kartenlesegeräte finden Sie im Sign Live! CC Datenblatt hier.

Sign Live! CC wird von uns in allen Konstellationen mit verschiedenen Signaturkarten und Kartenlesern getestet. Für diese Tests nutzen wir jeweils die aktuelle Treibersoftware des Hardwareherstellers.

Wenn Sie Sign Live! CC zur Signatur nutzen sollten Sie gewährleisten, dass die Treibersoftware Ihres Kartenlesers aktuell ist.

Wählen Sie bitte bei der Produktauswahl Ihren Kartenleser-Typ.

Die Einstellungen von Sign Live! CC unterstützen standardmäßig nur Kartenleser mit sicherer PIN-Eingabe. Dies hat zur Folge, dass bei Verwendung eines Kartenlesers der Klasse 1 (ohne Tastatur und Display) beim Erstellen einer Signatur die Fehlermeldung „Kartenleser mit sicherer PIN-Eingabe erforderlich“ erscheint.

Um eine Signatur mit einem Klasse 1 Kartenleser durchführen zu können, müssen Einstellungen abweichend von der Standardeinstellung vorgenommen werden.

Dazu gehen Sie wie folgt vor:

• Öffnen Sie über „Extras > Einstellungen“ den Einstellungsdialog von Sign Live! CC.

• Navigieren Sie zum Abschnitt „Signaturen > Signaturgeräte > signIT smartcard CC“

• Deaktivieren Sie die Option „Sichere PIN-Eingabe erforderlich“.

Bei der anschließenden Signatur erfolgt die PIN-Eingabe über einen Bildschirmdialog oder über die Tastatur Ihres Rechners.

Der USB-Reader ACR38T von ACS, der in der Schweiz typischerweise mit einem Zertifikat der SuisseID eingesetzt wird, unterstützt keine sichere PIN-Eingabe. Dies führt dazu, dass beim Erstellen einer Signatur die Fehlermeldung „Kartenleser mit sicherer PIN-Eingabe erforderlich“ erscheint.

Um eine Signatur mit dem USB-Reader durchführen zu können, müssen Einstellungen abweichend von der Standardeinstellung vorgenommen werden.

Dazu gehen Sie wie folgt vor:

• Öffnen Sie über „Extras > Einstellungen“ den Einstellungsdialog von Sign Live! CC.

• Navigieren Sie zum Abschnitt „Signaturen > Signaturgeräte > signIT smartcard CC“.

• Deaktivieren Sie die Option „Sichere PIN-Eingabe erforderlich“.

• Aktivieren Sie die Option „Sichere PIN-Eingabe deaktivieren“.

Bei der anschließenden Signatur erfolgt die PIN-Eingabe über einen Bildschirmdialog oder über die Tastatur Ihres Rechners.

Damit der CHERRY KC 1000 mit sicherer PIN-Eingabe arbeitet, beachten Sie bitte die Installationsanleitung genau. Bei Fragen wenden Sie sich bitte an den Hersteller.

Die Firma REINER SCT hat die treiberseitige und technische Unterstützung für folgende Kartenleser abgekündigt

- cyberJack pinpad

- cyberJack e-com (Version 2.0)

- cyberJack e-com Plus

Der cyberJack e-com 3.0 USB wird weiterhin unterstützt. (Siehe www.reiner-sct.com/old)

Dies hat zur Folge, dass wir die abgekündigten Geräte für Sign Live! CC seit Versionen 6.3.x nicht mehr testen.

Dies bedeutet auch, dass wir im Fehlerfall keinen Support für Signaturen mit den abgekündigten Geräte leisten können. Es bedeutet nicht, dass diese Geräte mit Sign Live! CC nicht mehr funktionsfähig sind.

Grundsätzlich darf beim Start des Rechners keine Signaturkarte im Kartenlesegerät stecken. Auch wenn die Signaturkarte erst in das Kartenlesegerät gesteckt wird wenn der Rechner bereits hoch gefahren ist kann es vorkommen, dass der Kartenleser nicht erkannt wird.

Außerdem können Anwendungen die ebenfalls (Signatur-) Karten nutzen (zum Beispiel Banking oder Buchungssysteme) den Kartenleser blockieren und nicht mehr frei geben.

In diesem Fall USB-Verbindung trennen und Rechner neu starten. Eventuell genügt es, im Taskmanager den Dienst für die Smartcard neu zu starten.

Endgeräte wie Signaturpads und Kartenlesegeräte werden üblicherweise über USB an den Rechner angeschlossen. Reagiert das Endgerät „plötzlich“ nicht mehr liegt die Vermutung nahe, dass der Energiesparmodus aktiviert wurde.

- Sie können den Energiesparmodus des USB Ports deaktivieren. Eine Anleitung finden Sie hier.

Für das reibungslose Signieren in Sign Live! CC mit dem Signaturtabett signotec LCD Signature Pad Sigma (ST-BE105-2-FT100-B) ist die Installation einer Treibersoftware notwendig.

Entgegen den Angaben auf der Seite von signotec ist für das oben genannte Signaturtablett die Treibersoftware auch unter Windows 10 erforderlich.

Den Download der Treibersoftware finden Sie hier

Unter Umständen benötigen Sie noch den FTDI-Treiber, der zum Beispiel hier zum Download bereit steht.

Betrieb auf Terminalserver:

Ausführlichen Informationen und Dokumentationen zum Betrieb von signotec-Signaturpads finden Sie auf der Internetseite von signotec.

Insbesondere wenn Kartenleser über USB-Device-Server angeschlossen sind kann das dazwischenliegende Netz dazu führen, dass der Timeout von 5 sec überschritten wird und Windows die Signaturkarte abmeldet.

Durch Hinzufügen/Setzen des Registry Keys HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\Calais\TransactionTimeoutDelay kann der Default von 5 sec auf bis zu 60 sec hochgesetzt werden.

Signaturkarten

Die Heilberufausweise G2.x der D-TRUST, Telesec, DGN und medisign werden von Sign Live! CC ab Version 7.1.11.x unterstützt. Bitte nehmen Sie gegebenenfalls einen Update vor und beachten Sie dabei die Versionshinweise.

Für andere Heilberufsausweise übernehmen wir keine Gewähr. Das heißt aber nicht, dass diese nicht funktionieren.

Die Bundesdruckerei (D-TRUST) gibt seit Anfang Oktober 2020 neue Signaturkarten aus. Diese können in Sign Live! CC ab der Version 7.1.6 genutzt werden.

Welche Sign LIve! CC – Version Sie im Einsatz haben können Sie über Menüpunkt Hilfe > Über prüfen. Eventuell ist ein Update erforderlich. Wenn Sie Sign Live! CC innerhalb oder in Kombination mit einer anderen Partnersoftware nutzen, sprechen Sie die Installation der neuen Version bitte vorher mit dem Hersteller dieser Anwendung ab. Bitte beachten Sie vor auch die Versionshinweise.

Als Nutzer der Sign Live! CC DATEV-Edition achten Sie bitte darauf, dass Sie zum Download der Sign Live! CC DATEV-Edition 7.1.6 auf unserer Homepage angemeldet sein müssen.

Stapelsignaturen sind mit der D-TRUST mulitcard 3.0 nur mit dem qualifizierten Zertifikat möglich. Bei Signaturen mit dem fortgeschrittenen Zertifikat ist für jede Signatur eine PIN-Eingabe erforderlich.

Ab D-TRUST multicard 3.1 ist eine Stapelsignatur mit dem qualifizierten und dem fortgeschrittenen Zertifikat möglich.

Der PIN-Änderungsmechanismus von Sign Live! CC lässt standardmäßig nur die Eingabe von Zahlen zu. Die Zertifikate aller deutschen Trust-Center sind so geartet, dass die persönliche PIN – zur Erstellung einer qualifizierten elektronischen Signatur – aus Zahlen bestehen muss. Die vom BSI (Bundesamt für Sicherheit in der Informatik) zertifizierten Kartenlesegeräte sind ebenfalls auf die Eingabe von Zahlen ausgelegt.

Signaturkarten aus der Schweiz lassen im Gegensatz zu deutschen Signaturkarten eine alphanumerische PIN zu. Da diese PINs nicht zur Erstellung von qualifizierten Signaturen nach SigG geeignet sind, wird der Einsatz von alphanumerischen PINs von Sign Live! CC nicht angeboten. Möchten Sie dennoch Sign Live! CC zur Initialisierung (Erstellung individueller PINs) von Schweizer Signaturkarten nutzen, gehen Sie bitte wie folgt vor:

- Schalten Sie die sichere PIN-Eingabe aus. (Menü „Extras > Einstellungen > Signaturen > Signaturgeräte > signIT smartcard“).

- Starten Sie Sign Live! CC und wählen Sie den Menüpunkt „Werkzeuge > Smartcard-Werkzeuge > PIN-Management“.

- Markieren Sie das gewünschte Zertifikat und klicken Sie auf „Initialisieren“.

- Nachdem Sie die Anweisungen im nächsten FGenster gelesen haben klicken Sie auf „Fertigstellen“.

- Im nächsten Fenster klicken Sie auf den Schalter „Eingabe über Tastatur“.

- Öffnen Sie einen beliebigen Texteditor und geben Sie die gewünschte PIN ein.

- Markieren Sie die eingegebene PIN und kopieren Sie sie mit der Tastenkombination STRG+C.

- Wechseln Sie zu Sign Live! CC und fügen Sie die neue PIN mit der Tastenkombination STRG+V in das Feld „neue PIN“ und „neue PIN wiederholen“ ein.

- Bestätigen Sie Ihre Eingabe mit Klick auf die Schaltfläche „Fertigstellen“.

Beachten Sie bitte:

- Dass dies nur für Signaturkarten aus der Schweiz gilt, da deutsche Signaturkarten nur Zahlen zulassen.

- Bevor Sie alphanumerische PINs nutzen sollten Sie bedenken, dass die Erstellung qualifizierter Signaturen nach deutschem SigG mit alphanumerischen PINs nicht möglich ist.

Sollten Sie Probleme mit Ihrer Signaturkarte haben – zum Beispiel bei der Initialisierung (PIN-Vergabe) oder beim Versand der Empfangsbestätigung – wenden Sie sich bitte an den Support der Telesec.

Auf der allgemeinen Supportseite der Telesec finden Sie Antworten zu Fragen aus verschiedenen Bereichen als FAQ.

Vor dem Einsatz einer Telesec-Signaturkarte muss diese initialisiert werden. Dabei vergeben Sie individuelle PINs. Außerdem muss der Empfang der Signaturkarte bestätigt werden. Dies kann online geschehen.

Zur einfachen Erledigung diese Aufgaben stellt die Telesec die Sign Live! Toolbox kostenlos zur Verfügung. Diese finden Sie hier unter „Public Key Service – Software Toolbox Sign Live! CC“.

Nach Erhalt Ihrer Telesec-Signaturkarte müssen Sie die Initialisierung (PIN-Vergabe) vornehmen und die Empfangsbestätigung an die Telesec senden. Dies erfolgt normalerweise über die Sign Live! Toolbox. Einen entsprechenden Hinweis haben Sie zusammen mit Ihrer Signaturkarte erhalten.

Ein nachträgliches Absenden der Empfangsbestätigung ist auf der Seite der Telesec hier möglich.

Wenn Sie zum Neukartenantrag einer Signaturkarte Ihren Reisepass nutzen, werden gelegentlich verschiedenen Daten nicht korrekt angenommen.

Wählen Sie in diesem Fall bei der Auswahl des Ausweistyps „Ausweis“ statt „Reisepass“. Dann sollte es funktionieren.

Damit Sie die Signaturkarte nutzen können, müssen Sie verschiedene PINs auf der Karte initialisieren. Dazu können Sie die kostenlose Sign Live! Toolbox benutzen, die auf der Seite der Telesec zum Download bereit steht. Bitte gehen Sie alle Schritte durch. Damit werden alle PINs initialisiert und zum Schluss wird die Empfangsbestätigung automatisch an die Telesec übermittelt.

Die T-Systems schaltet nach Eingang der Empfangsbestätigung Ihre Signaturkarte frei und sendet eine entsprechende Mail an die im Antrag angegebene E-Mail-Adresse.

Nutzt man die Telesec-Signaturkarte und ein kontaktloses Lesegerät (zum Beispiel REINER SCT cyberJack RFID komfort), können Fehler auftreten, wenn die Signaturkarte im kontaktlosen (hinteren) Slot steckt. Über kontaktlose Verbindungen ist die TeleSec-Karte zwar eingeschränkt arbeitsfähig, jedoch können die SigG-PINs 1 und 2 nicht genutzt werden.

In diesem Fall bitte den vorderen Slot nutzen.

Auf einer TeleSec-Signaturkarte befinden sich 4 PINs, die Sie alle individuell vergeben. Bitte notieren Sie sich alle vergebenen PINs und bewahren Sie diese Information an einem sicheren Ort auf.

SigG PIN 1 (für qualifizierte Signatur) – mit dieser PIN führen Sie die qualifizierte Signatur aus.

Globale PIN 1 (für Verschlüsselung und Authentisierung) – mit dieser PIN verschlüsseln Sie Dokumente oder melden sich an einem Portal an.

SigG PIN 2 und Globale PIN 2 benötigen Sie, wenn Sie die jeweilige PIN 1 durch mehrmalige Falscheingabe gesperrt haben. Dies ist mit einer PUK vergleichbar, mit dem Unterschied, dass Sie die PIN2 ebenfalls selbst vergeben.

Wie kommt es nun, dass sich die PIN 2 nicht initialisieren läßt mit dem Hinweis „Der Kartenleser … wird nicht unterstützt“?

Die Sicherheit von Kartenlesern wird in Klassen eingeteilt. Der von Ihnen eingesetzte Kartenleser hat wahrscheinlich maximal die Sicherheitsklasse II und unterstützt in Kombination mit der eingesetzten Signaturkarte keine sichere PIN-Eingabe.

Lösung:

Bitte deaktivieren Sie in Sign Live! CC über Menüpunkt EXTRAS-Einstellungen die sichere PIN -Eingabe.

Wir empfehlen dringend den Einsatz eines vom BSI (Bundesamt für Sicherheit in der Informatik) zertifizierten Kartenleser. Die von uns getesteten Kartenleser entnehmen Sie unserem Datenblatt.

Bei einer TeleSec-Karte vergeben Sie bei der Initialisierung (Freischaltung) der Karte eine SigG-PIN2 und eine Globale-PIN2. Diese haben die Funktion einer PUK.

Um die durch mehrfache Falscheingabe gesperrte PIN wieder herzustellen starten Sie Sign Live! CC und wählen Sie den Menüpunkt „Werkzeuge > Smartcard-Werkzeuge > PIN zurücksetzen“. Folgen Sie den Anweisungen in den Dialogen.

Sollten Sie keine PIN2 vergeben haben, ist die Signaturkarte gesperrt.

Sie haben eine neue Signaturkarte erhalten. Bevor Sie diese zur Signaturerstellung nutzen können muss diese initialisiert, also frei geschaltet werden.

Abhängig vom Trustcenter können oder müssen während dieses Prozesses individuelle PINs vergeben werden.

Je nach Trustcenter erhalten Sie zusammen mit der Signaturkarte – oder mit einem separaten PIN-Brief – einen Hinweis, mit welcher Software Sie Ihre Karte initialisieren können.

Diese Initialisierung kann grundsätzlich auch mit Sign Live! CC durchgeführt werden, vorausgesetzt Sie haben Sign Live! CC lizenziert.

Bitte beachten Sie unbedingt:

Nach der Initialisierung muss eine Empfangsbestätigung an das Trustcenter geschickt werden. Dies geschieht in der Regel online. Erst dadurch wird das Zertifikat Ihrer Signaturkarte in den Verzeichnisdienst aufgenommen und eine mit dieser Signaturkarte erstellte Signatur kann gültig validiert werden.

Im Lieferumfang von Sign Live! CC sind sehr viele Zertifikate enthalten. Dieser werden in Gruppen dargestellt. Der Übersichtlichkeit halber ist es sinnvoll, sich eine eigene Gruppe zu erstellen, in der man die eigenen Zertifikate ablegt.

Um ein Zertifikat z. B. von einer Signaturkarte Dritten zur Verfügung zu stellen, speichern Sie das Zertifikat in diese neue Gruppe und exportieren es.

So exportieren Sie ein Zertifikate von Ihrer Signaturkarte mit Hilfe von Sign Live! CC.

- Starten Sie Sign Live! CC und dort EXTRAS–>Zertifikate–>Zertifikatsverwaltung.

Die Symbole für die Bearbeitung werden links oben angezeigt. - Klicken Sie auf das erste Symbol um eine neue Gruppe zu erstellen.

(Sollte das Symbol nicht aktiv sein, klicken Sie im Fenster „Filter“ auf einen weißen Bereich). - Geben Sie der neuen Gruppe einen Namen (im Fenster links), z. B. „Meine Zertifikate“ und bestätigen Sie mit „Schließen“.

- Wählen Sie nochmals Menüpunkt EXTRAS–>Zertifikate–>Zertifikatsverwaltung.

Markieren Sie nun die neue Gruppe „Meine Zertifikate“.

(Gewährleisten Sie, dass das Kartenlesegerät an Ihrem PC angeschlossen ist und die Karte steckt.) - Klicken Sie auf das Symbol „Eintrag hinzufügen“.

Wählen Sie die Aktion „Zertifikat von einer SmartCard importieren“ und „Weiter“.

Die Verbindung zur Karte wird aufgebaut und alle Zertifikate auf der Karte werden angezeigt. - Wählen Sie das gewünschte Zertifikat aus und „Weiter“.

(Möchte der Empfänger das Zertifikat z. B. in Adobe Reader einfügen um dort künftig Ihre Signatur zu prüfen, ist das Zertifikat „qualifizierte Signatur“ zu wählen.) - Im nächsten Fenster haben Sie die Gelegenheit das Zertifikat zu benennen oder Standardbezeichner zu übernehmen.

- Bitte markieren Sie im nächsten Fenster das Zertifikat als „vertrauenswürdig„.

- Nach „Fertigstellen“ wird das ausgewählte Zertifikat in die Gruppe eingetragen.

- Nun können Sie mit dem Symbol für „Eintrag exportieren“ das Zertifikat in ein beliebiges Verzeichnis speichern.

Das exportiere Zertifikat können Sie z. B. per E-Mail einer dritten Person zur Verfügung stellen. Der Empänger muss das Zertifikat in seine Software importieren.

Wie Sie ein Zertifikat in Sign Live! CC importieren wird in der FAQ „Zertifikate importieren“ beschrieben.

Nachtrag:

Über das Kontextmenü (rechte Maustaste) stehen Ihnen sämtliche benötigten Funktionen zur Verfügung.

So importieren Sie ein Zertifikat in Sign Live! CC:

- Starten Sie Sign Live! CC und wählen Sie

Menüpunkt Extras >Zertifkate >Zertifikatsverwaltung. - Markieren Sie die Gruppe in der das neue Zertifikat aufgenommen werden soll und wählen Sie (links oben) das zweite Symbol um den Eintrag hinzuzufügen.

- Markieren Sie im nächsten Fenster die gewünschte Aktion und drücken Sie „Weiter“.

- Folgen Sie den weiteren Anweisungen.

Wenn Sie die PIN mehrmals falsch eingegeben haben wird die Signaturkarte gesperrt. Ob Sie die Sperre wieder aufheben können, ist abängig von der eingesetzten Signaturkarte.

Manche Karten sind nach mehrfacher falscher PIN Eingabe für immer gesperrt. In diesem Fall müssen Sie eine neue (Ersatz-) Signaturkarte beantragen, da sich die Sperrung nicht aufheben lässt. Bei Karten, für die Sie von TrustCenter zusätzlich eine PUK bekommen haben, können Sie durch die Eingabe der PUK die PIN-Eingabe wieder freischalten (Reset).

Bitte beachten Sie, dass der Reset in der Regel maximal zehn mal durchgeführt werden kann. Außerdem ist es üblich, dass der Reset die PIN auf den „alten“ Wert zurück setzt.

Die ab Januar 2023 ausgegebenen eHBA-Signaturkarten der TeleSec verhalten sich ebenfalls so.

Bei „normalen“ TeleSec-Signaturkarten vergeben Sie bei der Initialisierung eine SigG-PIN2 und eine Globale-PIN2. Diese PIN2 haben die Funktion einer PUK. Um die durch mehrfache Falscheingabe gesperrte PIN wieder herzustellen, starten Sie Sign Live! CC und wählen Sie den Menüpunkt „Werkzeuge > Smartcard-Werkzeuge > PIN zurücksetzen“. Folgen Sie den Angaben in den Dialogen.

Die meisten Signaturkarten werden mit einer Transport-PIN ausgeliefert. Diese Transport-PIN können Sie mit Sign Live! CC in Ihre persönliche PIN ändern. Je nach Signaturkarte können dies auch mehrere Transport-PINs sein, die dann alle nacheinander geändert werden müssen.

Starten Sie dazu Sign Live! CC und wählen Sie bitte den Menüpunkt „Werkzeuge > Smartcard-Werkzeuge > PIN Management“. Folgen Sie den Anweisungen in den Dialogen.

eIDAS Verordnung

Am 01.07.2017 trat die eIDAS-Verordnung in Kraft. Die TRUST-Center (Telesec, D-TRUST etc.) haben daher ihre Zertifikate angepasst. Um diese Zertifikate weiterhin erfolgreich validieren zu können ist in Sign Live! CC ein Update auf die Version 7.x erforderlich.

Die eIDAS-Verordnung (eIDAS steht für „Electronic Identification And Trust Services) ist eine Verordnung über die elektronische Identifizierung und Vertrauensdienste für elektronische Transaktionen in den 28 Mitgliedstaaten der Europäischen Gemeinschaft. eIDAS stellt eine echte rechtliche Neuerung dar, deren erklärter Zweck darin besteht, die Entwicklung digitaler Anwendungen in Europa zu fördern. Die eIDAS gliedert sich in zwei wesentliche Punkte:

• Die elektronische Identifizierung

• Vertrauensdienste

• Elektronische Signatur / Fernsignatur

• Elektronische Siegel / Fernsiegel

• Elektronische Zeitstempel

• Prüf- und Bewahrungsdienst

• Elektronischer Einschreib- und Zustelldienst

• Webseitenauthentifizierung

Die neue EU-Verordnung ermöglicht ein neues, vereinfachtes Verfahren für die persönliche elektronische Signatur. Dabei muß das qualifizierte Zertifikat sich nicht zwangsläufig auf einer Smartcard befinden, sondern kann einer gesicherten IT-Umgebung eines qualifizierten Vertrauensdiensteanbieters aufbewahrt werden. Somit lässt sich die elektronische Unterschrift auch aus der Ferne auslösen, zum Beispiel mit mobilen Endgeräten wie Tablets und Smartphones.

Mit der Veröffentlichung des eIDAS-Durchführungsgesetz am 28. Juli 2017 im Bundegesetzblatt ist dieses am 29. Juli 2017 in Kraft getreten. Gleichzeitig treten damit das Signaturgesetz vom 16. Mai 2001 sowie die Signaturverordnung vom 16. November 2001 außer Kraft. Das Kernstück des eIDAS-Durchführungsgesetzes ist das Vertrauensdienstegesetz (VDG). Damit wurde die EU-Verordnung eIDAS in nationales Recht umgesetzt.

Die eIDAS-Verordnung vereinfacht bestehende Signaturverfahren mit der Einführung einer sogenannten Fernsignatur. Die elektronische Unterschrift lässt sich ohne Signaturkarte und Lesegerät auslösen, zum Beispiel auch über mobile Endgeräte wie Smartphones oder Tablets. Bei diesem neuen Verfahren wird der private Signaturschlüssel des Nutzers auf einem hochsicheren Server (Hardware Security Modul) des qualifizierten Vertrauensdiensteanbieters gespeichert. Die Erzeugung einer qualifizierten Signatur erfolgt über eine Zwei-Faktor-Authentifizierung (TAN-SMS) durch den Nutzer.

Ein Vertrauensdienst ist laut eIDAS-Verordnung, Artikel 3 (16), ein elektronischer Dienst, der in der Regel gegen Entgelt erbracht wird und unter anderem für die Erzeugung der Siegel, Signatur und Website-Zertifikate verantwortlich. Ein qualifizierter Vertrauensdienst ist ein Vertrauensdienst, der die einschlägigen Anforderungen der eIDAS-Verordnung erfüllt, Artikel 3 (17) und wird alle zwei Jahre in einem aufwändigen Verfahren von einer akkreditierten Konformitätsbewertungsstellen überprüft und das Ergebnis der zuständigen Aufsichtsbehörde (BNetzA oder BSI) mitgeteilt. Der Status als qualifizierter Vertrauensdiensteanbieter ist europaweit über eine Vertrauensliste und ein Gütesiegel nachprüfbar. Die deutsche Vertrauensliste ist auf der Webseite Trusted List Browser der EU https://webgate.ec.europa.eu sichtbar.

Die eIDAS Verordnung legt zwei unterschiedliche Signaturarten fest –fortgeschritten und qualifiziert. Fortgeschrittene und qualifizierte Dienste unterscheiden sich in Ihrer rechtlichen Bedeutung. Wird z.B. in Deutschland die Schriftform gefordert, so kann dies nur mit einer qualifizierten elektronischen Signatur erfüllt werden. Ist für einen Geschäftsvorfall die Beweiswürdigung von Interesse, so gilt für qualifizierte Zertifikate:

- ZPO §371a (1): Auf private elektronische Dokumente, die mit einer qualifizierten elektronischen Signatur versehen sind, finden die Vorschriften über die Beweiskraft privater Urkunden entsprechende Anwendung.

- eIDAS Art. 35 (2): Für qualifizierte elektronische Siegel gilt die Vermutung der Unversehrtheit der Daten und der Richtigkeit des Herkunftsnachweises der Daten.

- eIDAS Art. 41 (2): Für qualifizierte elektronische Zeitstempel gilt die Vermutung der Richtigkeit des Datums und der Zeit, die darin angegeben sind, sowie der Unversehrtheit der mit dem Datum und der Zeit verbundenen Daten.

- eIDAS Art. 43 (2): Für qualifizierte elektronische Einschreib- und Zustelldienste gilt die Vermutung der Unversehrtheit der Daten und der Richtigkeit des Herkunftsnachweises der Daten und Zeitpunkte der Übermittlung.

Anforderungen stellt die eIDAS Verordnung für Siegel, Signatur und Zeitstempel an die Vertrauensdiensteanbieter. Anforderungen an die Signaturanwendungskomponente stellt die eIDAS direkt keine. So ist eine Veröffentlichung von Zertifizierungen oder auch Herstellererklärungen durch die zuständige Aufsichtsbehörde nicht mehr möglich.

Jedoch wurde mit dem M/460 der EU [STANDARDISATION MANDATE TO THE EUROPEAN STANDARDISATION ORGANISATIONS CEN,CENELEC AND ETSI IN THE FIELD OF INFORMATION AND COMMUNICATION TECHNOLOGIES APPLIED TO ELECTRONIC SIGNATURES] entsprechende Standards definiert, die bei der Entwicklung von Sign Live! berücksichtigt werden.

Ver- und entschlüsseln

Kann ich mit „alten“ Chipkarten verschlüsselte Dokumente mit meiner neuen Chipkarte entschlüsseln?

Grundsätzlich gilt für ALLE Singaturkarten (auch für Folgekarten!) aller Signaturkartenanbieter:

Die „alten“ E-Mails/Dokumente wurden mit Ihrem „alten“ öffentlichen Schlüssel verschlüsselt und können daher nur mit Ihrem „alten“ privaten Schlüssel (der auf Ihrer „alten“ Signaturkarte gespeichert ist) entschlüsselt werden.

Mit einer Folgekarte/Neukarte erhalten Sie ein neues Schlüsselpaar. Dieses neue Schlüsselpaar ist für Ihre Bestandsmails/Verschlüsselten Dokumente nicht anwendbar.

Es empfiehlt sich daher, die „alte“ Signaturkarte nicht zu entsorgen.

Dass eine Karte abgelaufen ist hat beim Entschlüsseln von DOKUMENTEN mit Sign Live! CC keinen Einfluss. Das Ablaufdatum der Signaturkarte wird in Sign Live! CC nur bei der Signatur geprüft.

Ist ein PDF-Dokument bereits mit einer internen Signatur versehen, ist das Verschlüsseln mittels eines Kennwortes ist nicht mehr möglich.

Um ein Dokument effektiv mit einem Kennwort zu sichern, müssen alle darin enthaltenen Nutzdaten verschlüsselt werden. Dieser Vorgang kompromittiert zwangsläufig bestehende Signaturen.

Signieren und validieren

Benutzer stellen vermehrt fest, dass Dokumente, die mit internetbasierten Signaturdienstleistern in Kombination mit Sign Live! CC signiert wurden, nicht vollständig korrekt validiert werden können. Folgende typische Fälle sind aufgetreten:

– docusign entfernt vor Erstellen einer docusign-Signatur andere existierende Signaturen.

– docusign und AdobeSign erstellen Abschlusssignaturen, die verhindern, weitere gültige Signaturen hinzuzufügen.

– AdobeSign erstellt nach einer/mehreren Bestätigungssignaturen eine Zertifizierungssignatur als Abschlusssignatur. Dieses Verfahren steht im Widerspruch zu DIN/ISO 32000.

– AdobeSign verwendet aktuell (10.03.2023) ein Signaturzertifikat, dessen Gültigkeitsstatus via OCSP den Status „unbekannt“ zurückgibt. Diese führt in Sign Live! CC zum Validierungsergebnis „unbekannt“.

Wir können unseren Kunden nur nahelegen, mit den Erstellern der Signaturen Kontakt aufzunehmen und darauf hinzuwirken, interoperable Signaturen zu erstellen.

Der Signaturdienst d.velop sign erstellt erfreulicherweise interoperable Signaturen.

PDF-Dokumente können unsichtbar oder sichtbar signiert werden. Bei der sichtbaren Signatur wird meistens die Standarddarstellung verwendet, bei der verschiedene Daten aus dem Signaturzertifikat im definierten Signaturfeld angezeigt werden.

Bei der individuellen Darstellung der Signatur kann das Signaturdatum als Variable eingetragen werden. Die verfügbaren Alternativen lauten:

- system.millis:d = Volle Schreibweise (2021_04_14-09_12_52_610)

- system.millis:ds = Kurzschreibweise (14.04.21 09:12)

- system.millis:dm = Mittlere Schreibweise (14.04.21 09:12:06)

- system.millis:df = Lange Schreibweise (Mittwoch, 14. April 2021 09:12 Uhr MESZ)

- system.millis:dd = Nur Datum (Mittwoch, 14. April 2021)

- system.millis:dt = Nur Uhrzeit (14.04.2021)

- system.millis:dd(YYYY) = Java Format (2016)

Bitte beachten Sie, dass es sich hier um die Systemzeit zu dem Zeitpunkt handelt, zu dem die Signaturfelddarstellung erzeugt wird. Diese kann von der Signaturzeit (z. B. aus einem Zeitstempel) abweichen

Das Vorgehen für die individuelle Darstellung der Signatur entnehmen Sie bitte dem Tutorial. Dieses und weitere hilfreiche Tutorials finden Sie hier.

Für das Verpackungsregister müssen eingebettete Signaturen im PAdES-Format erzeugt werden. PDF-Signaturen werden in Sign Live! CC standardmäßig im geforderten Format PAdES erstellt.

So erstellen Sie eine eingebettete Signatur in Sign Live! CC:

- Starten Sie Sign Live! CC

- Öffnen Sie die zu signierende PDF-Datei mit Menüpunkt Datei > Öffnen

- Der Signaturvorgang wird über Menü Werkzeuge > Signaturfunktionen > Dokument signieren gestartet.

- Wählen Sie PDF Signatur – PDF-interne Signatur nach PDF-Spezifikation und drücken Sie [Weiter].

- Im Fenster Signaturfeldposition wählen Sie die Option Neues Signaturfeld erstellen. Nach Drücken von [Weiter] verändert sich der Mauszeiger. Ziehen Sie nun bei gedrückter linker Maustaste auf dem PDF ein Feld an der gewünschten Position in gewünschter Größe auf.

- Sobald Sie die linke Maustastet loslassen öffnet sich das Fenster Signaturfeld-Darstellung. Wählen Sie hier Standard [Weiter].

- Als Signaturgerät wählen Sie SignIT smartcard CC – Signieren Sie mit Signaturkarte und Kartenleser am Arbeitsplatz [Weiter]. Bitte stecken Sie jetzt – falls noch nicht geschehen – die Signaturkarte in das Kartenlesegerät ein.

- Im Fenster Identität wird der eingesetzte Kartenleser und das Zertifikat aus der Signaturkarte angezeigt. Je nach Eistellung können mehrere Zertifikate angezeigt werden. Wählen Sie bitte das Zertifikat mit dem Verwendungszweck: Qualifizierte Signatur [Weiter].

- Das Fenster Attributszertifikate kann mit [Weiter] übersprungen werden.

- Sie werden nun zur Eingabe Ihrer persönlichen PIN aufgefordert. Geben Sie die PIN auf dem Kartenlesegerät ein und bestätigen Sie Ihre Eingabe ebenfalls auf dem Kartenlkesegerät.

- Die erfolgreiche Signatur wird in Sign Live! CC im linken Anwendungsfenster angezeigt.

Bitte beachten Sie, dass zur Erstellung einer qualifizierten Signatur Sign Live! CC lizenziert sein muss. Eine Lizenz für Windows oder Mac OS kann über unseren Shop erworben werden.

Die Darstellung der Signatur kann individuell gestaltet werden. Das Vorgehen ist im Tutorial „Signaturfelddarstellung gestalten“ beschrieben, welches Ihnen hier zum Download bereit steht.

Dabei ist unbedingt darauf zu achten, dass die letzte Variable im Fenster Erscheinungsbild einen Wert enthält. Eine Zeilenschaltung als letzte Variable würde zu einer Fehlermeldung (interner Kryptografischer Bibliotheksfehler) führen.

Für die qualifizierte elektronische Signatur benötigen Sie neben der Software zusätzlich eine Signaturkarte und ein Kartenlesegerät.

Signaturkarten erhalten Sie von Vertrauensdiensteanbietern (VDA). Die von Sign Live! CC unterstützten Signaturkarten und Kartenlesegeräte finden Sie in unserer Leistungsbeschreibung und Systemvoraussetzungen.

Erwerben Sie hier die Signaturanwendungssoftware Sign Live! CC für verschiedene Betriebssysteme.

Dokumente werden in Sign LIve! CC im „Trusted Mode“ signiert. Dies benötigt zusätzlichen Arbeitsspeicher und kann bei großen Dateien zur Fehlermeldung “ … Java heap space“ führen

Zum Signieren großer Dateien muss in Sign Live! CC der „Trusted Mode“ ausgeschaltet werden. Beim Öffnen der Datei wird als Dateityp „Alle Dateien (*.*)“ eingestellt.

So signieren Sie große Dateien mit Sign Live! CC:

- Über Menüpunkt „Extras > Einstellungen > Trusted Mode“ das Kontrollkästchen „Dokumentintegrität sicherstellen“ deaktivieren.

- Sign Live! CC neu starten.

- Mit Menüpunkt „Datei > öffnen“ die Datei mit Sign Live! CC öffnen. Dabei bitte als Dateityp „Alle Dateien (*.*)“ einstellen.

Die Datei wird geöffnet (erkennbar daran, dass der Dateiname im Reiter angezeigt wird), aber nicht dargestellt (Meldung: Der Inhalt des Dokuments kann nicht angezeigt werden, da das Dokumentformat unbekannt ist). - Über Symbol oder Menüpunkt „Werkzeuge > Signaturfunktionen > Dokument signieren“ den Signaturvorgang starten. Während des Signaturvorgangs kann die Datei mit einem Zeitstempel versehen werden, sofern der Zeitstempel eingerichtet ist. Es wird eine PKCS#7- Signatur erzeugt.

Diverse Anbieter von Vertrauensdiensten (ehemals Trustcenter) bieten kostenpflichtig qualifizierte Zeitstempel mit dem höchsten Beweiswert an.

Sign Live! CC unterstützt alle gängigen Zeitstempel.

Zur Nutzung der Zeitstempel müssen Sie in Sign Live! CC zwei Aktionen durchführen:

- Konfigurieren Sie den Zugang zum Zeitstempelanbieter

- Konfigurieren Sie die Signatur so, dass die Zeitstempel eingebettet werden.

Der Zeitstempeldienst wird während des Signaturprozesses angeboten.

Wir haben das Anhängen der Extension für die Signaturdatei bei einer PKCS#7-Signatur ab Sign Live! CC Version 7.x überarbeitet.

Als Beispiel wird hier eine Datei TEST.PDF signiert.

Über Menüpunkt Extras > Einstellungen > Signaturen > Signaturerstellung > Signatur PKCS#7 sind hierbei folgende Einstellungen relevant:

- Kontrollkästchen „Dateiendung ersetzen statt anhängen“ aktiv: Es wird eine Signaturdatei nach dem Schema ..p7s erstellt (TEST.PDF.p7s).

- Kontrollkästchen „Dateiendung ersetzen statt anhängen“ nicht aktiv: Es wird eine Signaturdatei nach dem Schema .p7s erstellt (TEST.p7s)

Was ist eine Komfortsignatur?

Eine Komfortsignatur ist im Prinzip eine kleine „Massenverarbeitung“, bei der über einen sogenannten Dienst mehrere Dokumente signiert werden, sobald sich diese im definierten Input-Verzeichnis liegen. Die Signatur-PIN wird dabei einmal eingegeben und die durch die Lizenz definierte Anzahl von Dokument wird mit einer unsichtbaren Signatur versehen. Wird diese Anzahl überschritten, ist eine weitere PIN-Eingabe erforderlich.

Voraussetzung:

- Lizenz für Komfortsignatur ist eingespielt

- Multisignaturkarte ist vorhanden

Einrichtung in Sign Live! CC:

- Über Menüpunkt Extras > Einstellungen bitte bei Signaturen>Signaturgerät>signITsmartcard die Kontrollkästchen PIN-Eingabe erforderlich und PIN-Eingabe nur über sicheres Terminal deaktivieren.

- PIN- Caching erlauben bitte aktivieren. Das Einstellungsfenster mit [OK] schließen.

- Über Menüpunkt Extras>Dienste>Dienstcontainer-Verwaltung diese öffnen.

- Dort mit dem grünen Plus-Zeichen einen Dienstcontainer hinzufügen und als Typ „Dateisystem“ wählen [OK].

- In den „Allgemeinen Container-Einstellungen“ eine ID vergeben (Name des Dienstcontainers) und bei Dienste das dortige grüne Pluszeichen drücken.

- Wählen Sie als Dienst-Typ „Signaturerstellung“ und als Art „Signatur mit Smartcard Session„. [OK]

- Bei FSM-Überwachung können Sie die Verzeichnisse definieren. Als default sind die Verzeichnisse im Verzeichnis

<benutzer>/<.SignLiveCC>/<name des dienstes>angelegt.

Sie starten den Signaturdienst mit dem grünen Pfeil.

Trotz gültiger Unterschrift enthält das Validierungsergebnis die Information, dass keine gültige Sperrliste gefunden wurde.

Dies kann wie folgt behoben werden.

- Schließen Sie _Sign Live! CC_

- Kopieren Sie die Datei aus

<home>/demo/vmoptions/auth tunneling in das Verzeichnis<home>/bin. (Home = Installationsverzeichnis). - Starten Sie Sign Live! CC neu und validieren Sie das Dokument erneut.

Den Zeitstempel sehen Sie in Sign Live! CC in der Seitenleiste „Signaturübersicht“.

- Dazu öffnen Sie die signierte Datei mit Sign Live! CC.

Standardmäßig ist Sign Live! CC so eingestellt, dass jedes Dokument bereits beim Öffnen auf Signatur geprüft wird. Diese Prüfung kann einen Moment dauern.

- Nach vollständiger Prüfung wird die Signaturübersicht im linken Teil des Fensters angezeigt.

Sollte dies nicht der Fall ein, kann die Signaturübersicht im Menu „Ansicht -> Seitenleisten -> Signaturübersicht“ eingeschaltet werden.

Im optimalen Fall sind alle Bereiche mit grünem Haken versehen.

- Einer der Haken ist mit „Der Zeitstempel ist qualifiziert und gültig.“ beschriftet.

Außerdem steht bei „Signiert am:“ noch der Zusatz „(Quelle: Zeitstempel)“.

Um gültig zu validieren sollte in der Anwendung festgelegt sein, dass eine Sperrlistenprüfung durchgeführt wird, und – falls diese fehl schlägt – bei einer OCSP-Prüfung (Online Statusprüfung) alle Zertifikate auf Sperrung zu prüfen sind. Mit dieser Einstellung wird Sign Live! CC ausgeliefert.

- Falls ein Dokument trotz gültiger Signatur nicht gültig validiert wird prüfen Sie die Einstellungen. Öffnen Sie hierzu den Einstellungsdialog (Menüpunkt „Extras > Einstellungen“), navigieren Sie zur Seite „Signaturen > Signaturvalidierung > Zertifikatsvalidierung“ und beantworten Sie die Frage „Welche Zertifikate sollen mittels OCSP geprüft werden?“ mit „Alle Zertifikate“.

- Bitte achten Sie darauf, dass die Kontrollkästchen „Sperrlistenprüfung“ und „Onlinestatusprüfung“ aktiviert sind.

Eine erneute Prüfung der Signatur sollte ein gültiges Ergebnis zur Folge haben.

Hinweis:

Verschiedene Trustcenter haben die Prüfung per Sperrliste abgekündigt und greifen aktuell ausschließlich auf OCSP-Responder zurück.

Wenn Trustcenter auf eine neue PKI Infrastruktur umstellen kann es vorkommen, dass Signaturen, die mit sehr neuen Signaturkarten erstellt wurden, nicht gültig validiert werden. Dies ist dem Umstand geschuldet, dass die neuen Trusted Lists (TSL) und/oder Root CAs zum Zeitpunkt der Veröffentlichung unserer Software noch nicht implementiert waren.

Durch die Aktualisierung der Vertrauenslisten in Sign Live! CC werden diese Signaturen wieder gültig validiert.

- Über Menüpunkt Extras > Zertifikate > Vertrauenslisten aktualisieren stoßen Sie die Aktualisierung der Vertrauenslisten manuell an.

In Serverinstallationen ist es sinnvoll, die Aktualisierung zeitgesteuert anstoßen zu lassen. Dazu passen Sie den vorkonfigurierte Service Container Dienst gestartet werden.